MACアドレス偽装は可能か?

はじめに

ネットワークアクセスの接続認証方式としてMACアドレスが用いられることがある。

これはMACアドレスは世界に一意であるという特性を活用したものだ。

しかし、MACアドレスは簡単に偽装できるという。そこでどのような仕組みで可能なのか検証してみることにした。

※検証はすべて私物PCにて仮想化環境で隔離の上実施しました。実際の商用ネットワークでの利用は違法行為になります。

実施に当たって以下のページを参考にした。(最終閲覧日: 2026-1-23)

https://qiita.com/nozomi2025/items/9c653842dcfcac67a437

https://invisibletechnology.jp/mac-address1/

https://www.kikn.fms.meiji.ac.jp/paper/2019/bachelor/eto/thesis-resume.pdf

検証方法

実施環境

- 仮想環境: VirtualBox

- OS: Ubuntu 24.04.3 LTS

- ネットワーク設定

- アダプター1: NAT (enp0s3として認識)

- アダプター2: ホストオンリーアダプター (enp0s8として認識) ←こっちをいじる

実施手法

ipコマンドを用いたソフトウェア的変更

検証結果

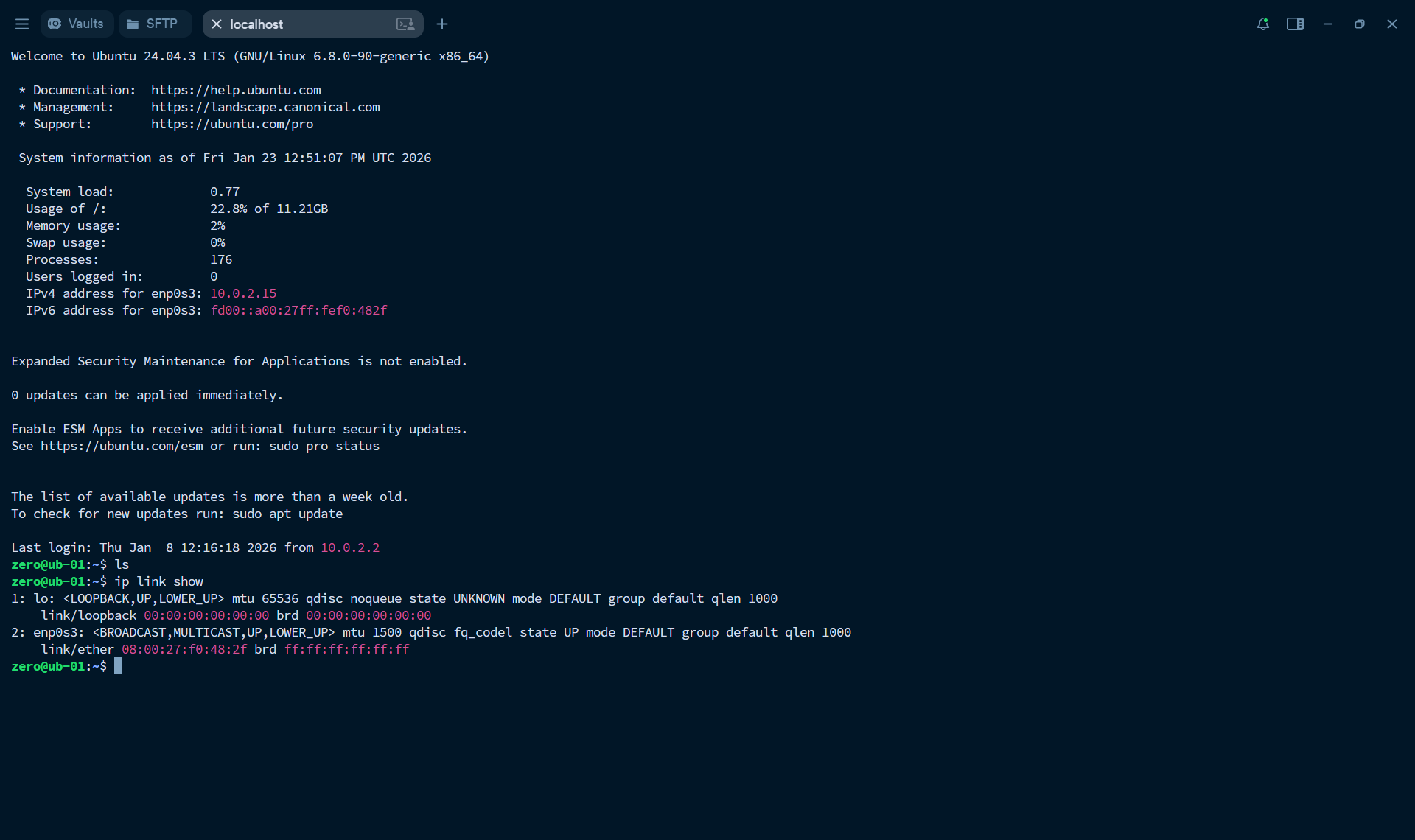

設定変更のコマンドと実行結果を以下に示す。

zero@ub-01:~$ ip link show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: enp0s3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000

link/ether 08:00:27:f0:48:2f brd ff:ff:ff:ff:ff:ff

3: enp0s8: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN mode DEFAULT group default qlen 1000

link/ether 08:00:27:db:c2:b0 brd ff:ff:ff:ff:ff:ff

zero@ub-01:~$ sudo ip link set enp0s8 down

zero@ub-01:~$ sudo ip link set enp0s8 address 00:11:22:33:44:55

zero@ub-01:~$ ip link show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: enp0s3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000

link/ether 08:00:27:f0:48:2f brd ff:ff:ff:ff:ff:ff

3: enp0s8: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN mode DEFAULT group default qlen 1000

link/ether 08:00:27:db:c2:b0 brd ff:ff:ff:ff:ff:ff permaddr 08:00:27:db:c2:b0enp0s8のMACアドレスを08:00:27:db:c2:b0から08:00:27:db:c2:b0に変更することができた。

なお、この手法による変更は再起動することで設定前の状態に戻すことが可能である。

まとめ

(少なくともLinux上では)比較的簡単に設定を行うことができた。Windows環境での検証は手元のWindows Sandboxの調子が悪く試せていない。しかし、参考情報によるとによるとWindows上でも可能とされている。

結果から、MACアドレスだけに頼った認証等は危険であることが分かった。しかし、多くの既存ネットワーク環境においてはWPA2-Enterpriseなどの他の認証方法と組み合わせて利用されているため安全は担保されていると考えられる。

本記事では 教育目的で検証、整理を行った。

実環境で行うと不正アクセス禁止法に抵触する可能性があるので、自己管理下にあるネット環境でのみで実験するべきである。

このページを共有

ワンクリックで主要SNSへ共有できます